Posted on: January 08, 2024 04:05 PM

Posted by: Renato

Views: 480

Salve galera!! Neste artigo irei ensinar como configurar a VPN L2TP no Linux.

Minha maquina: Ubuntu 20.04 e 22.04.

Essas configurações foram realizadas e validadas nas distros: Ubuntu, Debian, Deepin Linux e Linux Mint. Neste artigo estarei configurando no Linux Mint.

Um pouco sobre a VPN L2TP/IPsec: o L2TP – Protocolo de Encapsulamento da camada 2, é um protocolo de encapsulamento projetado para oferecer suporte a redes privadas (conexões VPN) pela internet. O L2TP não fornece nenhum mecanismo de autenticação ou criptografia para passar o tráfego, geralmente é implementado em conjunto com o conjunto de autenticação IPsec – L2TP/IPsec, para fornecer a criptografia no túnel L2TP.

Normalmente se tem as seguintes informações para conectar em uma VPN – L2TP/IPsec:

DNS ou endereço IP, exemplo: linuxnaweb-corp.net;

Usuário e Senha;

Chave pré compartilhada (Pre-shared key);

Como configurar VPN L2TP no Linux.

Abra o Terminal: CRTL + ALT + T

Adicione o repositório do L2TP:

Atualize a lista de repositórios:

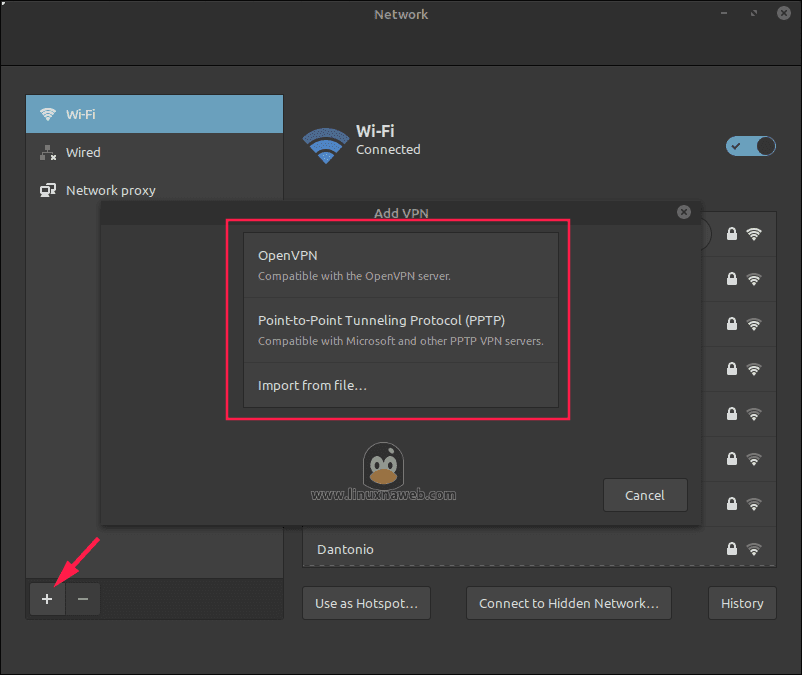

Vá até configurações de rede em seu Sistema Operacional, e clique em adicionar (+) no canto inferior esquerdo e repare que não exibirá a opção de L2TP. A opção irá aparecer após a instalação do pacote L2TP logo em seguida.

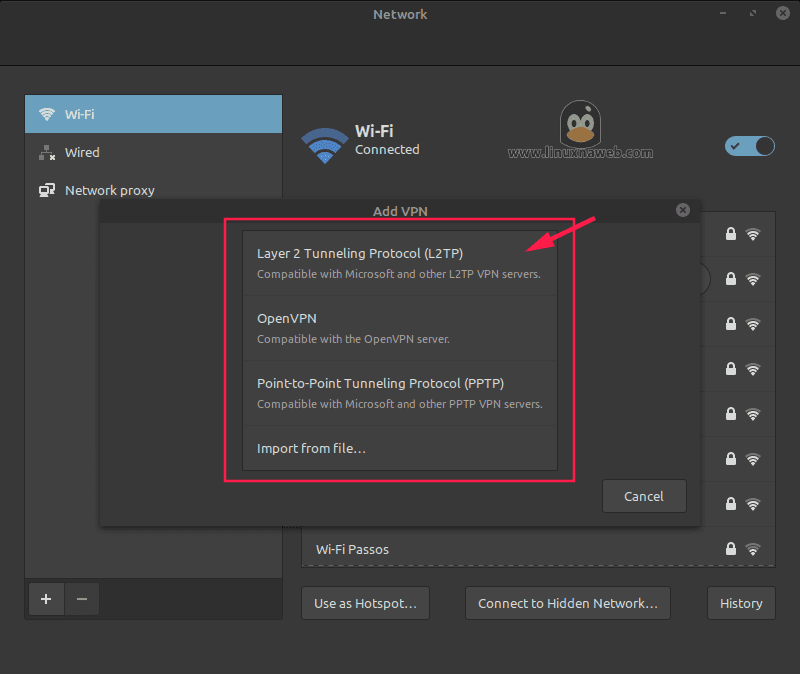

Instale o pacote L2TP e suas dependências:

$ sudo apt-get install network-manager-l2tp network-manager-l2tp-gnome apt-transport-https ca-certificates libreswan -y

Após ter instalado, vá novamente até configurações de Rede em seu Sistema Operacional e repare que apareceu a opção de L2TP (Layer Tunneling Protocol – L2TP), clique na opção.

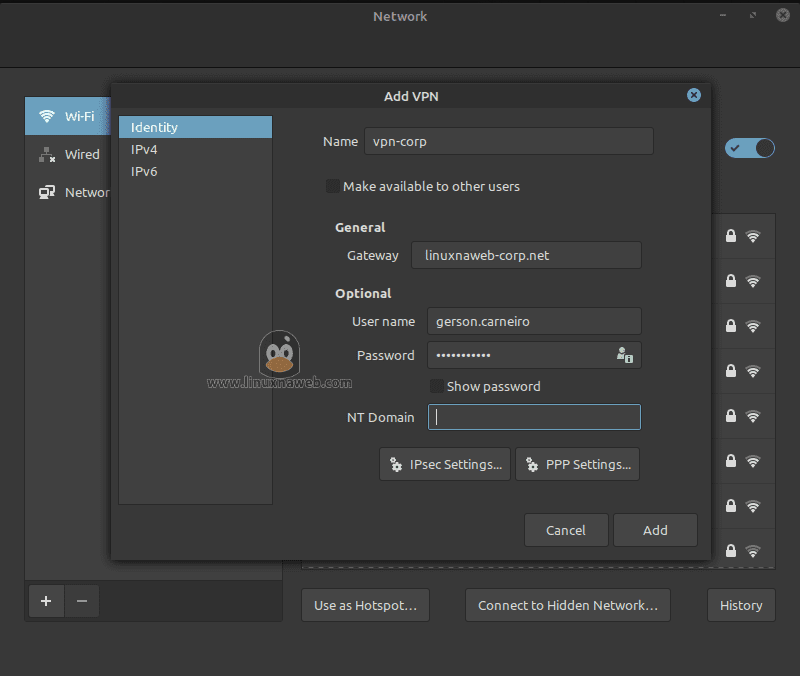

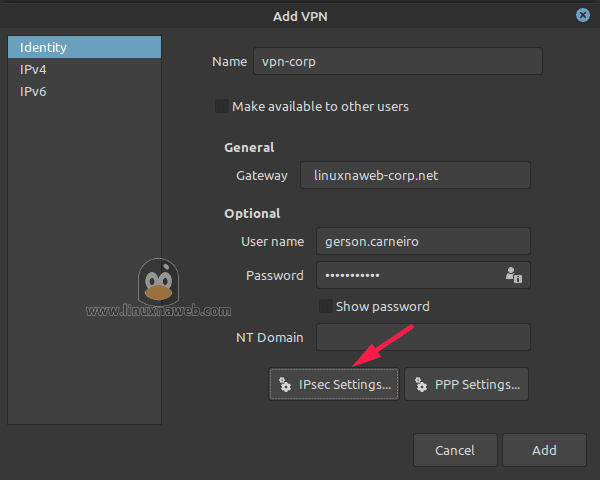

Após clicar, preencher os campos, com as informações da sua VPN conforme a imagem abaixo:

Name: (Defina um nome pra VPN)

Gateway: Coloque o DNS ou IP da VPN.

User name ou Usuário: Coloque o usuário da VPN.

Password ou Senha: Coloque a senha do usuário da VPN.

Agora iremos configurar o IPsec, clique em IPsec Settings…

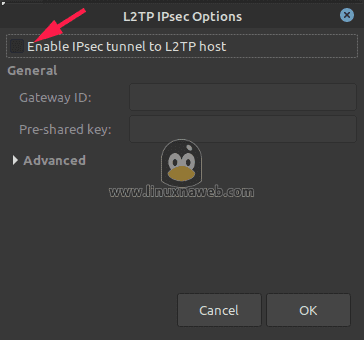

Habilite o túnel IPsec em L2TP, selecionando a opção: Enable IPsec tunnel to L2TP host

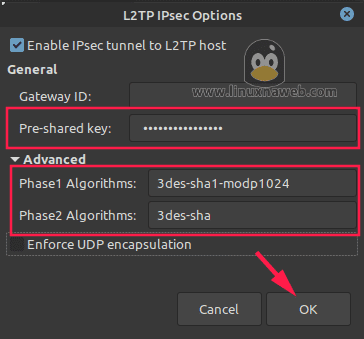

Coloque as seguintes informações:

Pre-shared key: 3CSDSAWA1B874P (coloque a sua chave compartilhada)

E em Advanced:

Algorítimo: 3des-sha1-modp1024

Algoritimo2: 3des-sha

Após clique em OK

Ignore esse passo se já souber os algoritimos de conexão do IPsec.

Beleza Gerson, mas o que é esses Phase1 Algorithms e Phase2 Algorithms, esses “algoritimos” são eles que definem a criptografica da sua conexão.

Phase1 Algorithm: 3des-sha1-modp1024 – Garante a integridade e autenticidade.

Phase2 Algorithm: 3des-sha – Garante a confidencialidade.

Certo, mas como eu descubro esses “algoritimos” da minha VPN? Vamos lá, basta instalar o pacote ike-scan e scanear o DNS ou IP de sua VPN.

$ sudo apt-get install ike-scan -y

Após instalado escaneie o o DNS ou IP de sua VPN:

$ sudo ike-scan linuxnaweb-corp.net

Starting ike-scan 1.9.4 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

187.91.73.112 Main Mode Handshake returned HDR=(CKY-R=6b6c03b90a77d525) SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800) VID=5b362bc820f60007 (SonicWall-7)

Ending ike-scan 1.9.4: 1 hosts scanned in 0.053 seconds (18.79 hosts/sec). 1 returned handshake; 0 returned notify

Repare que na linha Enc=3DES Hash=SHA1 Group=2:modp1024, temos a informação que precismos, para consultar os padrões acesse aqui!

$ sudo ike-scan linuxnaweb-corp.net

Starting ike-scan 1.9.4 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

187.91.73.112 Main Mode Handshake returned HDR=(CKY-R=6b6c03b90a77d525) SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800) VID=5b362bc820f60007 (SonicWall-7)

Ending ike-scan 1.9.4: 1 hosts scanned in 0.053 seconds (18.79 hosts/sec). 1 returned handshake; 0 returned notify

Vamos dar continuidade a configuração!

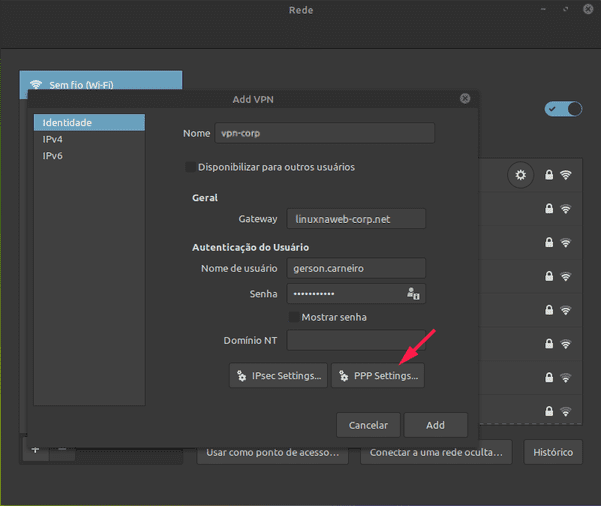

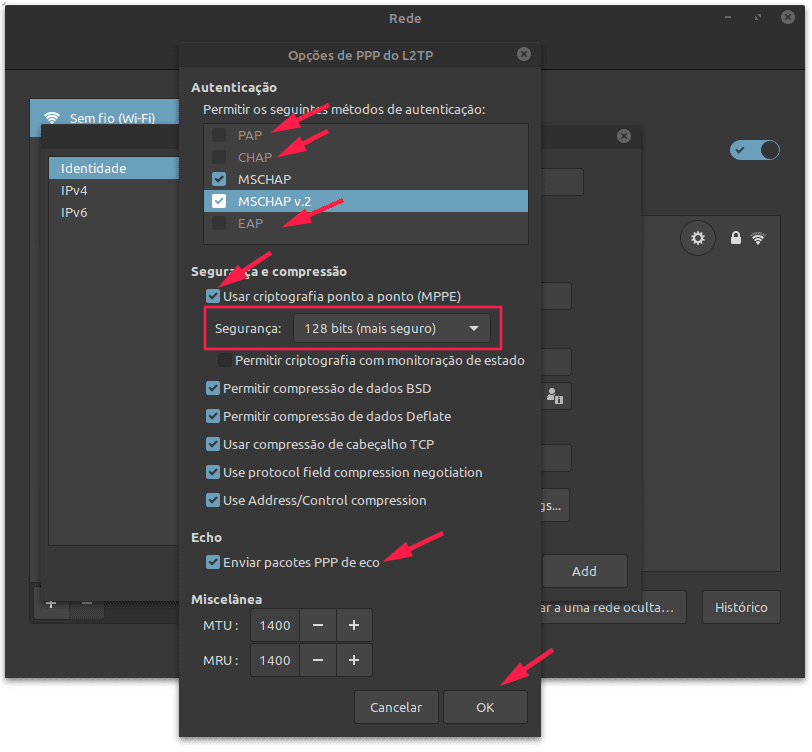

Agora clique em PPP Settings…

Faça as seguintes alterações:

Em Autenticação, desmarque as opções: PAP, CHAP e EAP.

Em Segurança e compressão, marque a opção: Usar criptografia ponto a ponto (MPPE), e em segurança selecione: 128 bits (mais seguro).

Marque a opção: Enviar pacotes PPP de eco e clique em OK.

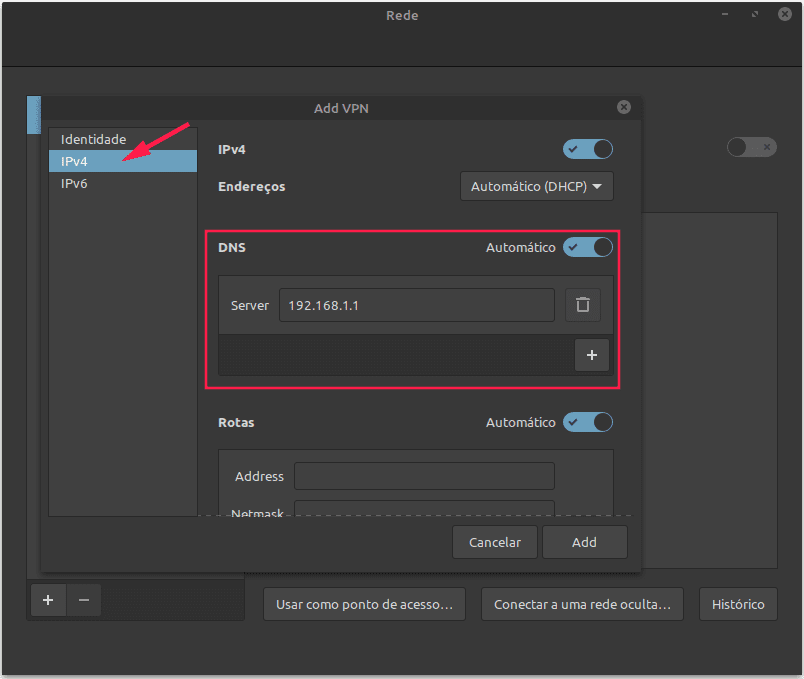

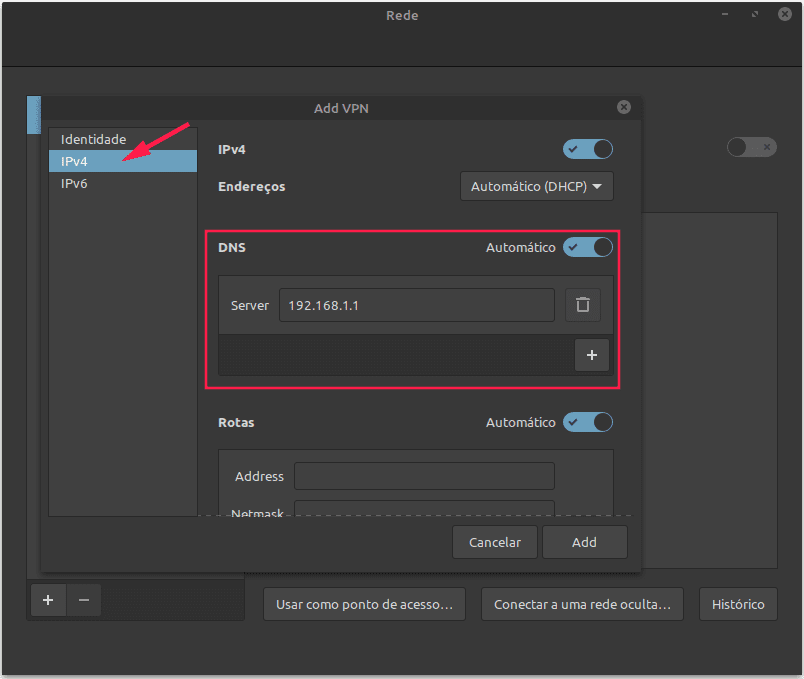

Agora iremos colocar o DNS server (AD), clique na opção: IPv4 > DNS > e em Server coloque o ip do servidor DNS da sua rede corporativa, no meu caso é: 192.168.1.1.

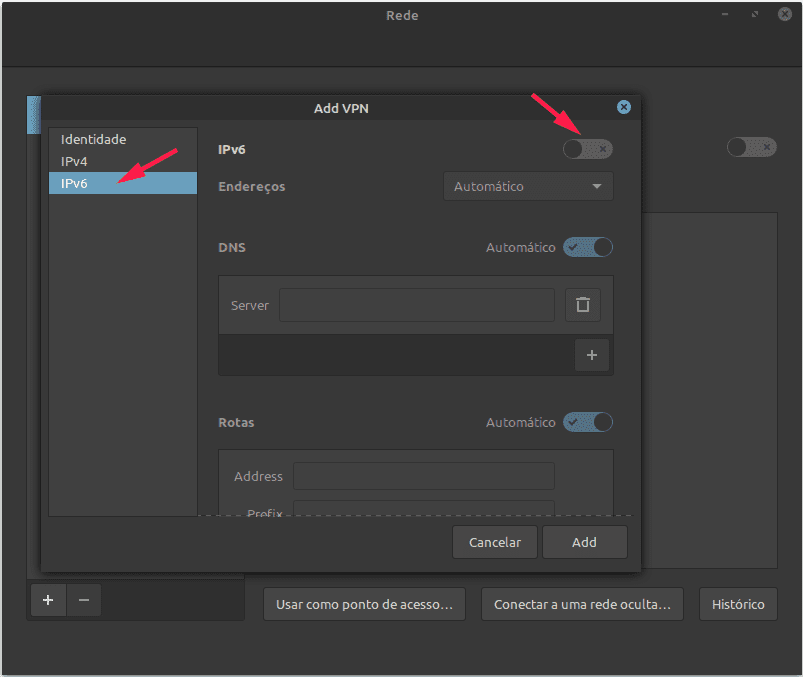

Agora iremos desabilitar o IPv6, clique na opção: IPv6 e desabilite o IPv6.

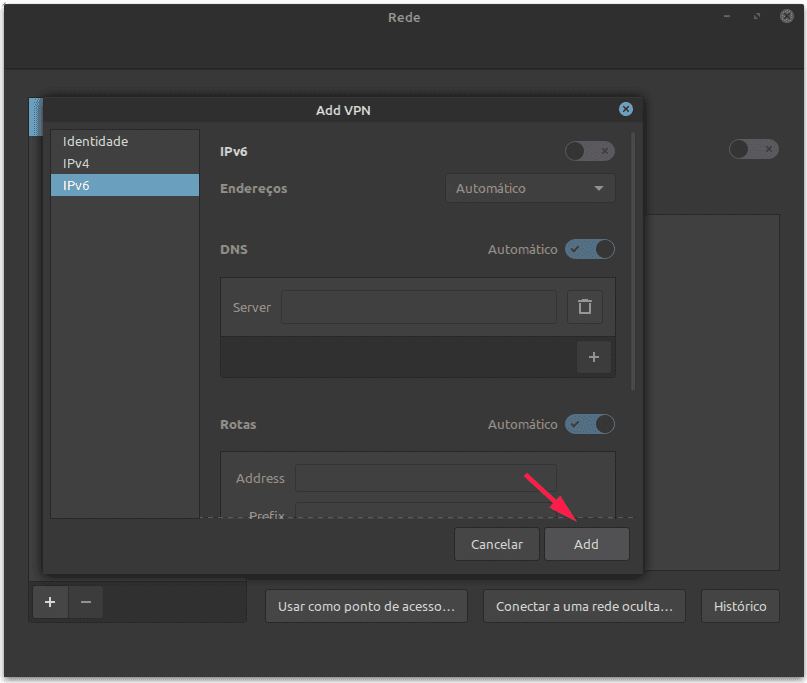

Logo após clique em Add.

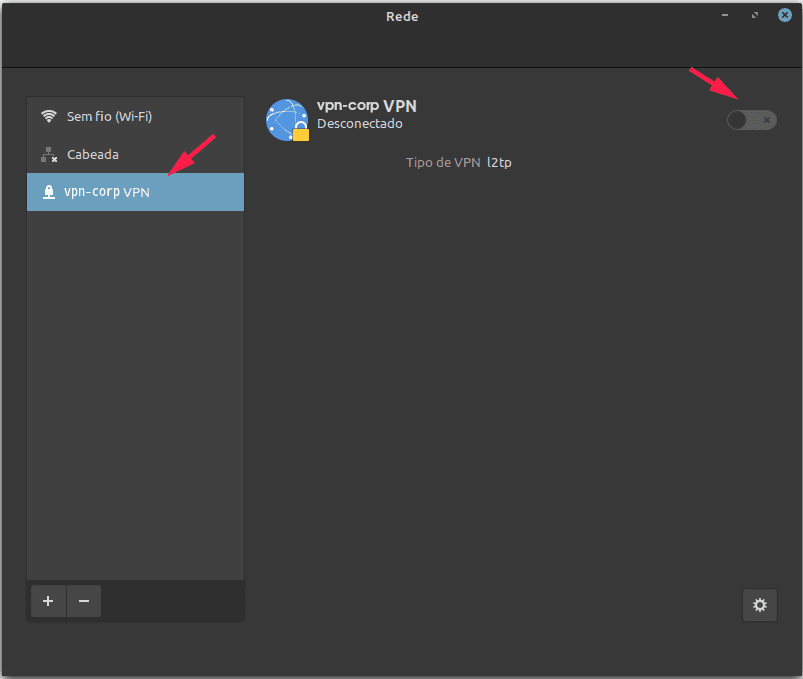

Clique na VPN que foi criada evo-sp VPN, e clique em Conectar.

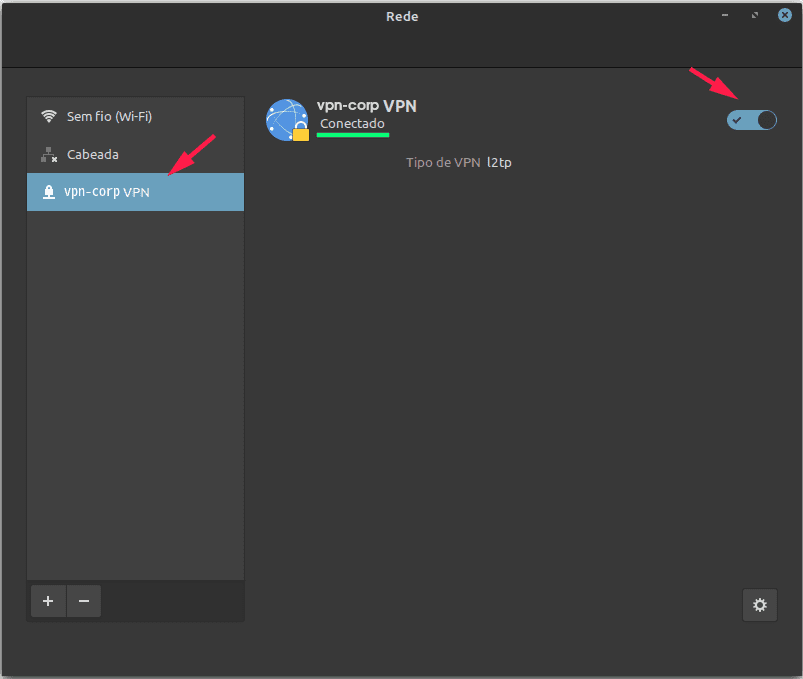

Pronto VPN conectada com sucesso! o/

Repare que está destacado em verde o status da conexão.

Na barra de tarefas, o ícone do Wireless irá alterar para um cadeado, que significa que a VPN está conectada.

Se não funcionar pode ser que tenha feito alguma parte do errada, mas as vezes pode surgir alguns imprevistos, é possível pegar o log da conexão para fazer o troubleshoting.

Utilize o comando abaixo para Debugar.

# /usr/lib/NetworkManager/nm-l2tp-service --debug

Até a próxima!

- https://www.linuxnaweb.com/configurando-vpn-l2tp-ipsec-no-linux/

Donate to Site

Renato

Developer

-

Renato Lucena - há 1 ano

Kernel: 5.15.37-1-MANJARO | GNOME 42.0 https://forum.manjaro.org/t/network-manager-l2tp-wizard/109841 sudo pamac install networkmanager-l2tp && sudo pamac install networkmanager-libreswan